AD FS: Configuração SAML

AD FS: Configuração SAML

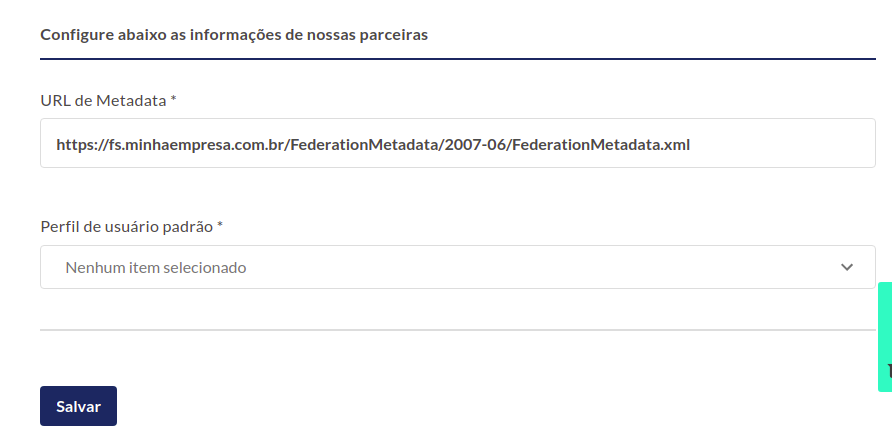

Na tela de Setup da plataforma da Gupy, devemos clicar na opção SAML - SSO do menu lateral, colar o valor https://fs.minhaempresa.com.br/FederationMetadata/2007-06/FederationMetadata.xml campo URL de Metadata.

Selecionar neste melhor local um perfil de usuário padrão ( esse campo determina um perfil de usuário padrão caso o usuário que está acessando a plataforma da Gupy não possua configurado um perfil de usuário no AD FS )

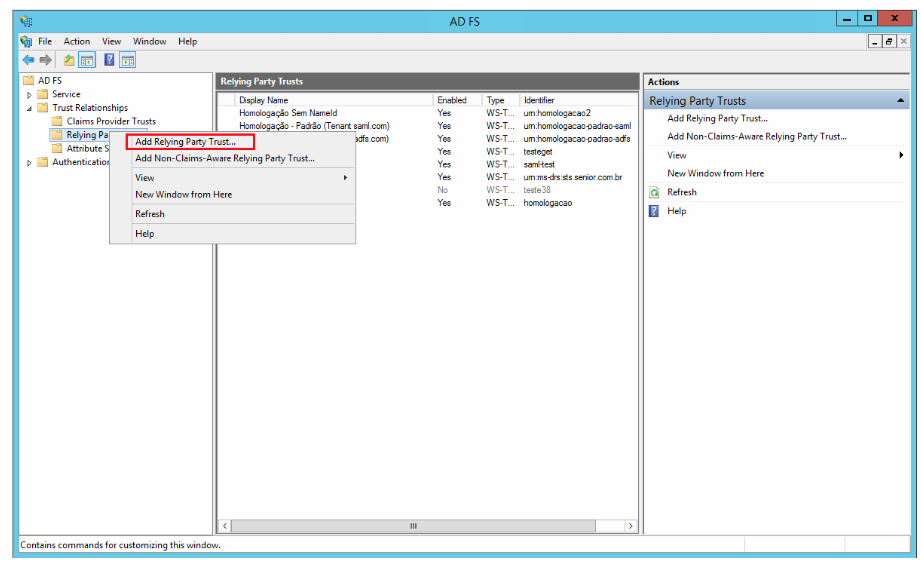

Conecte-se ao servidor do Active Directory e execute a aplicação AD FS Management

No menu da esquerda, expanda a guia Trust Relationships, clique com o botão direito em Relying Party Trust se então clique em Add Relying Party Trust…;

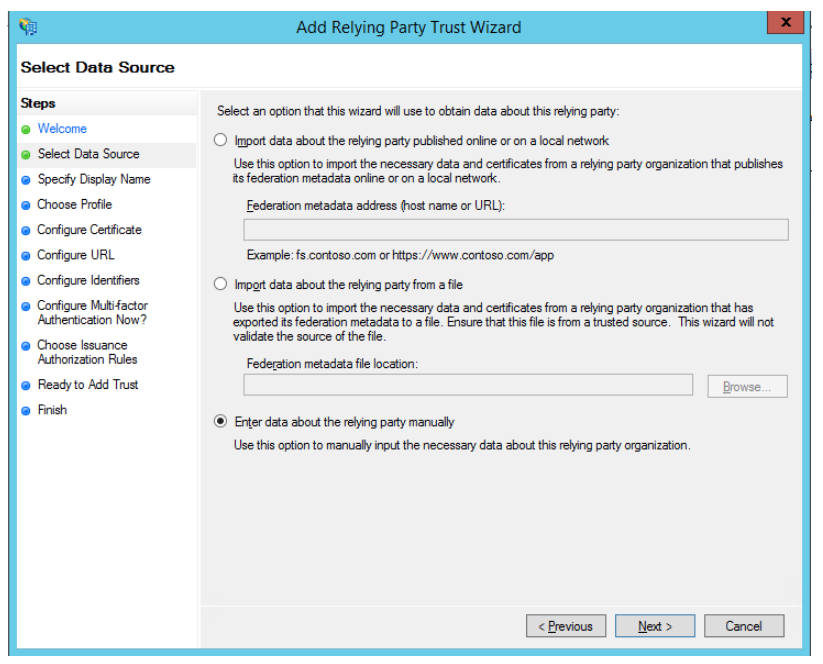

Um wizard será iniciado, clique em Start para iniciar o processo e no passo Select Data Source marque a opção Enter data about the relying party manually, clique então em Next;

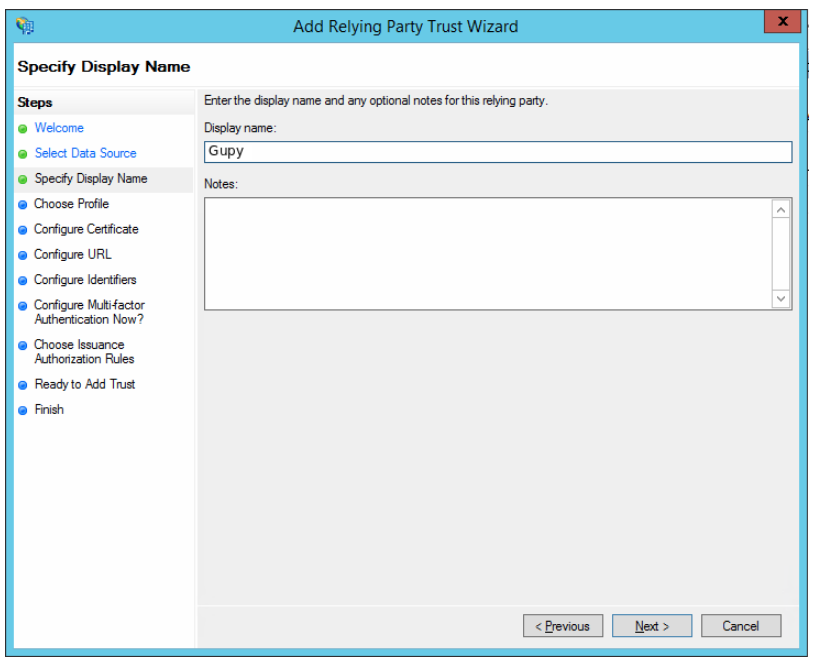

No passo Specify Display Name informe Gupy em Display Name e então clique Next;

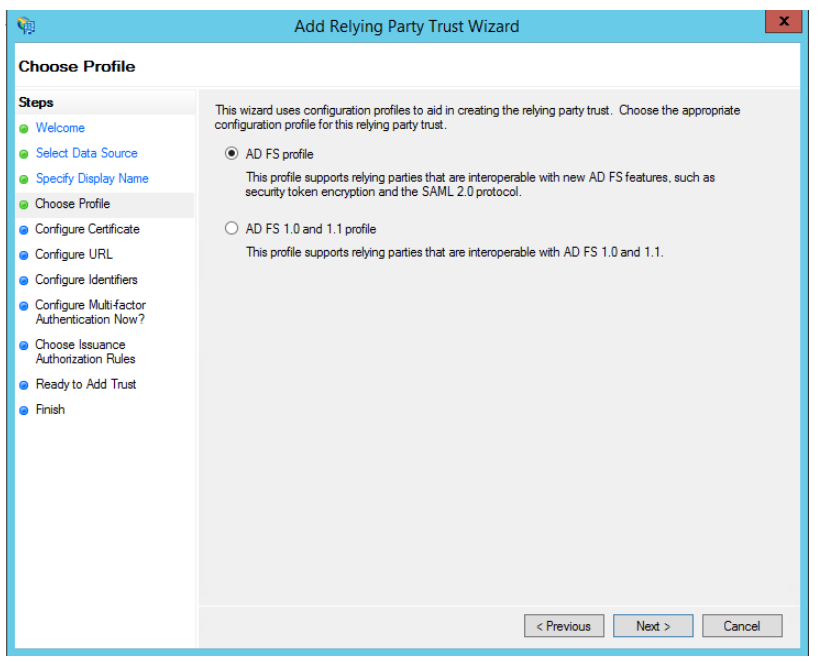

No passo Choose Profile, mantenha a opção AD FS profile e clique em Next;

No passo Configure Certificate apenas clique em Next;

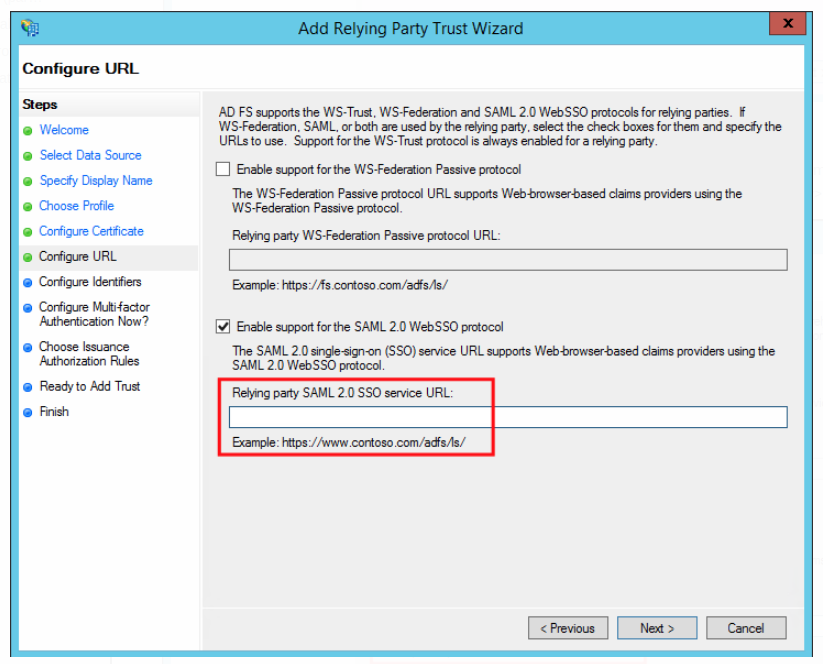

No passo Configure URL, marque a opção Enable support for the SAML 2.0 WebSSO protocol e em Relying party SAML 2.0 SSO service URL informe https://idp.app.gupy.io/realms/gupy/broker/saml-on-<subdomínio>/endpoint

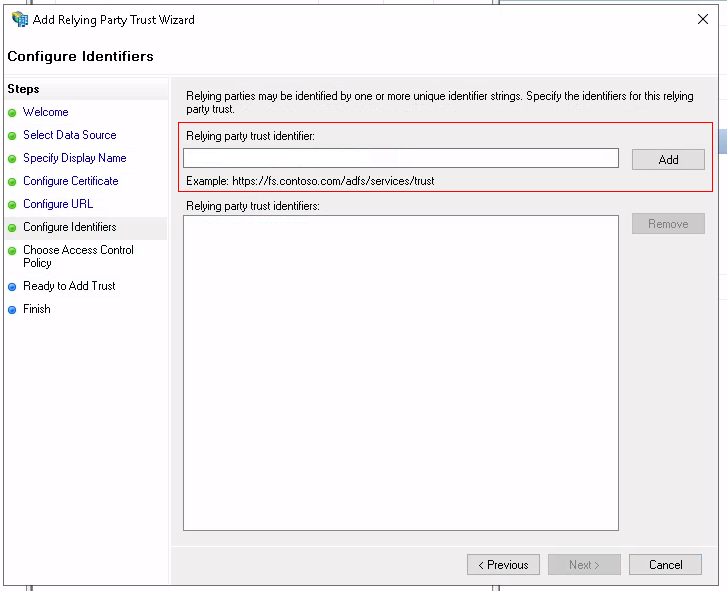

No passo Configure identifiers informe https://idp.app.gupy.io/realms/gupy/broker/saml-on-<subdomínio> em Relying party trust identifier e clique em Add, na sequencia, clique em Next;

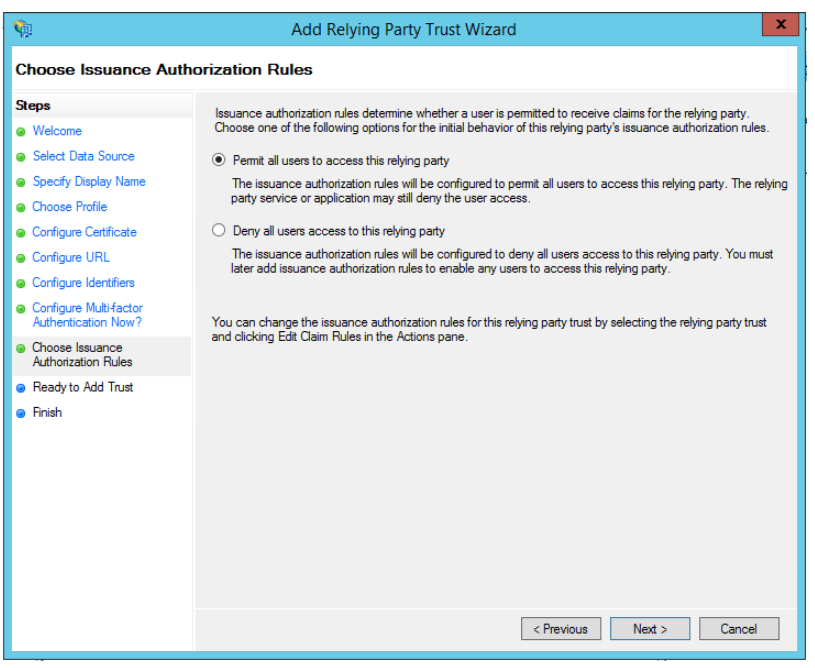

No passo Choose Issuance Authorization Rules, mantenha a opção Permit all users to access the relying party marcada e clique em Next;

No passo Ready to Add Trust, apenas clique em Next;

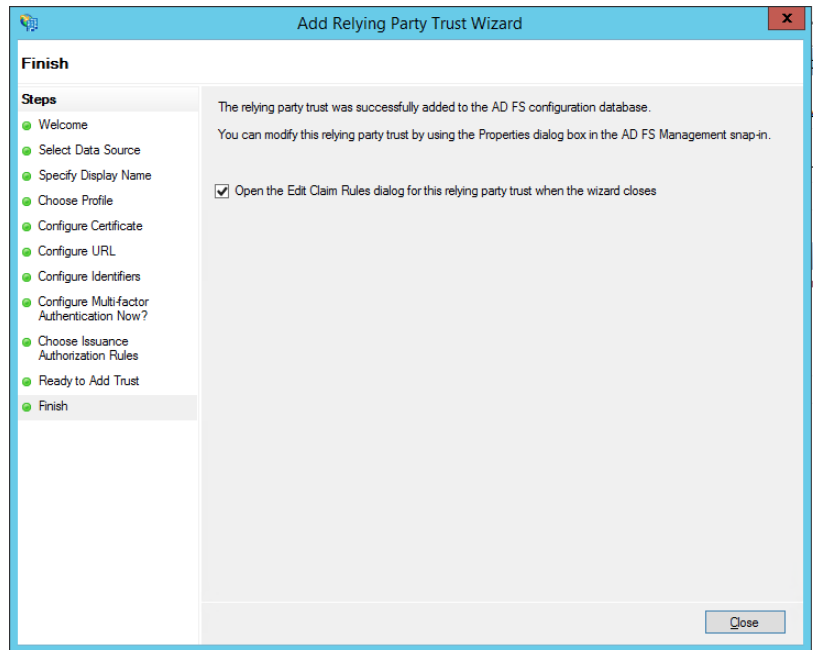

No passo Finish, mantenha marcada a opção Open the Edit Claim Rules dialog for this relying party trust when the wizard closes e clique em Close;

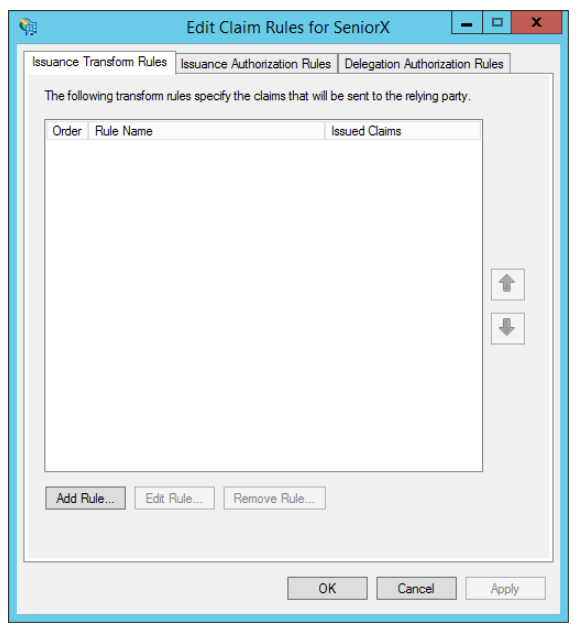

Na nova tela que irá abrir, clique em Add Rule…

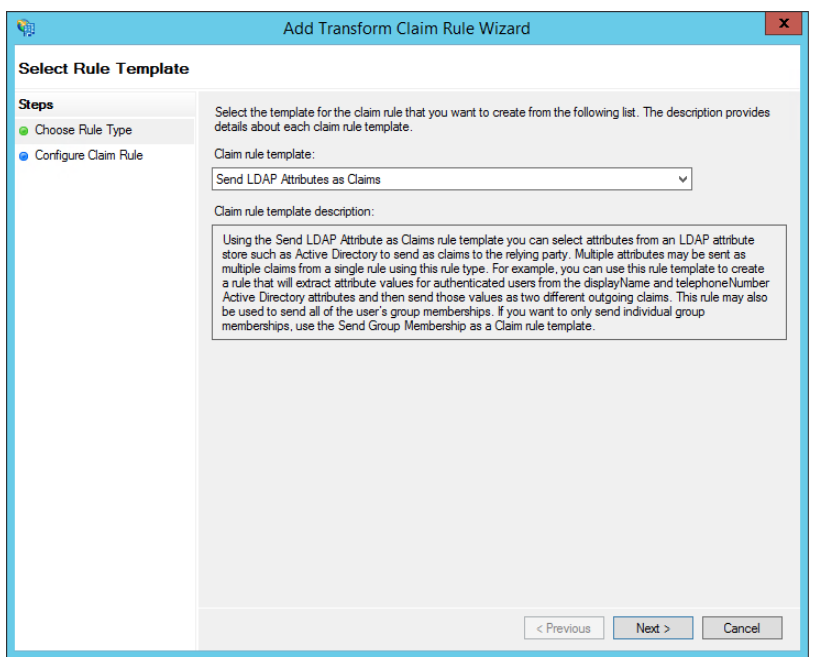

Mantenha a opção Send LDAP Attributes as Claims selecionada e clique em Next;

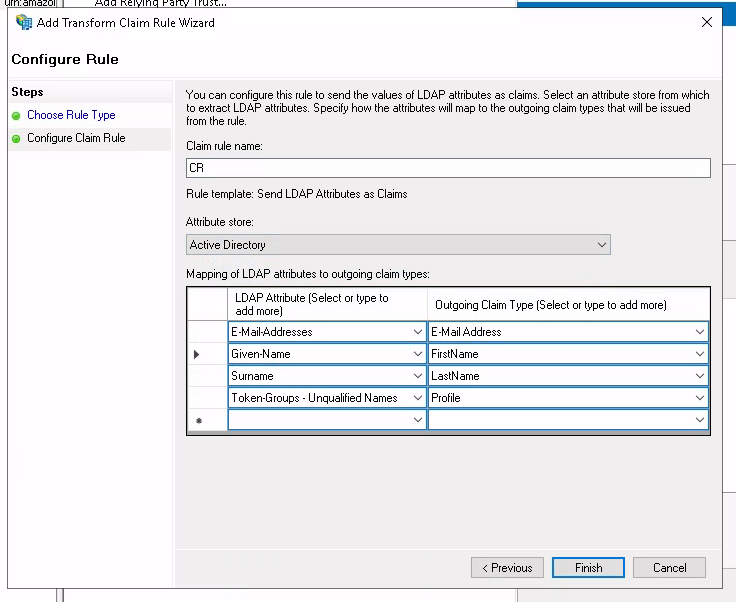

Em Claim rule name informe Claims, em Attribute store selecione Active Directory, e defina os atributos da seguinte forma e clicar em Finish:

- Deve-se mapear Given-Name com o valor FirstName

- Deve-se mapear Surname com o valor LastName

- Deve-se mapear E-mail Addresses com o valor E-mail Address

- Deve-se mapear Token-Groups - Unqualified Names com o valor Profile

- Deve-se mapear E-mail Address com o valor Name ID

Após isso, você pode criar um usuário de teste no seu domínio, adicioná-lo ao grupo de usuários permitidos a usar SAML e, na tela de acesso da plataforma Gupy, clicar no botão Acessar com conta Sua empresa, que deve te redirecionar para a página de login do AD FS, e após a autenticação, o trará de volta à plataforma Gupy já logado, com o perfil de usuário correto informado pelo seu domínio (caso tenha configurado a claim profile corretamente) ou com o perfil de acesso padrão (informado na configuração de SAML na plataforma).

Updated 9 months ago