KeyCloack: Configuração SAML

Configuração RH SSO:

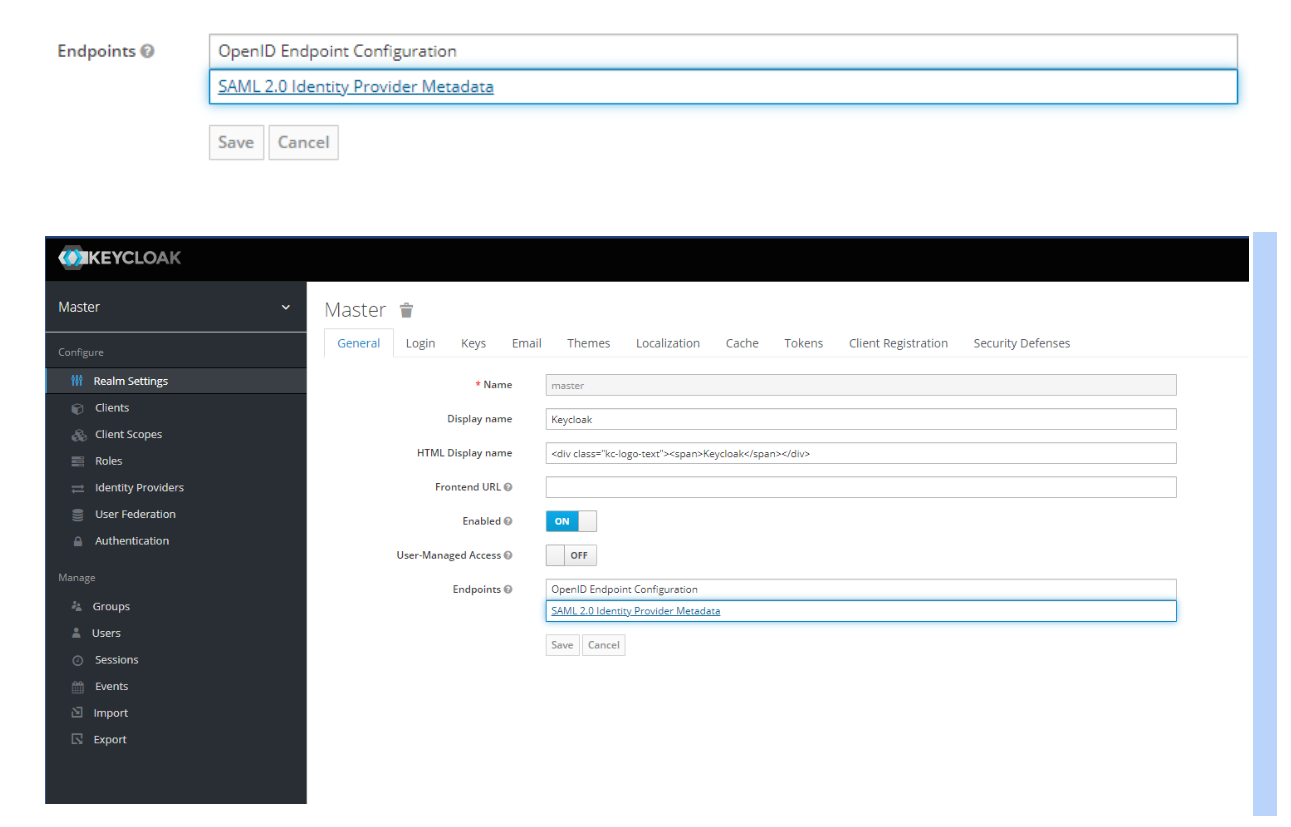

Na tela Realm Settings do RH SSO, clicar em “SAML 2.0 Identity Provider Metadata”. Após o clique, irá abrir uma nova aba. Copie essa URL, pois ela deverá ser utilizada para realizar a integração com a plataforma da Gupy posteriormente.

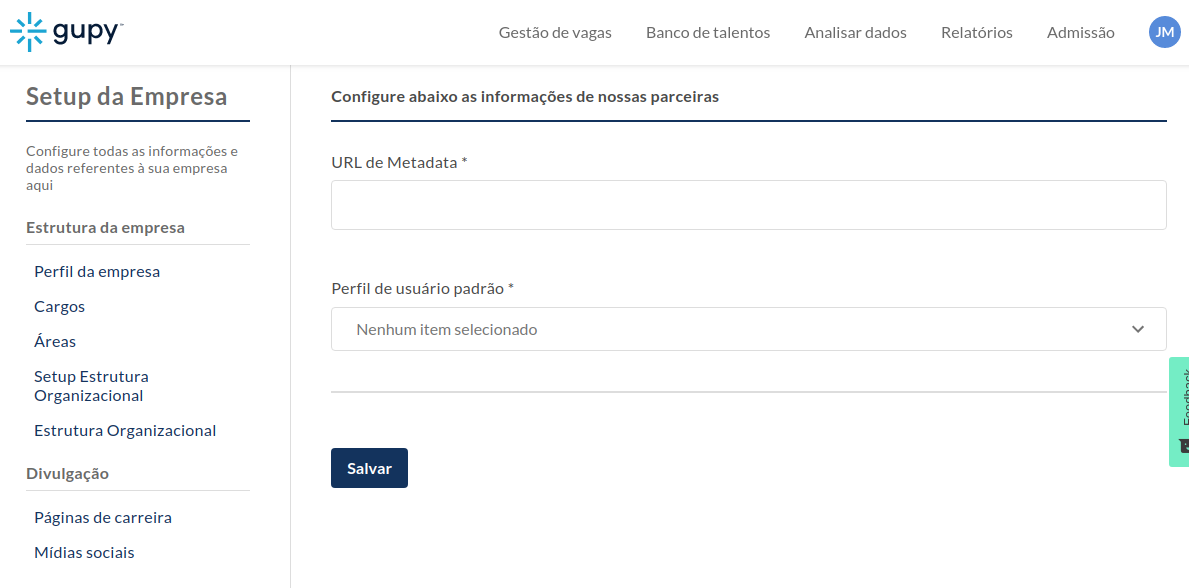

Na sequência, na tela de Setup da plataforma da Gupy, devemos clicar na opção SAML - SSO do menu lateral, devemos inserir o valor previamente copiado no campo URL de Metadata

Selecionar também um perfil de usuário padrão ( esse campo determina um perfil de usuário padrão caso o usuário que está acessando a plataforma da Gupy não possua configurado um perfil de usuário no Azure)

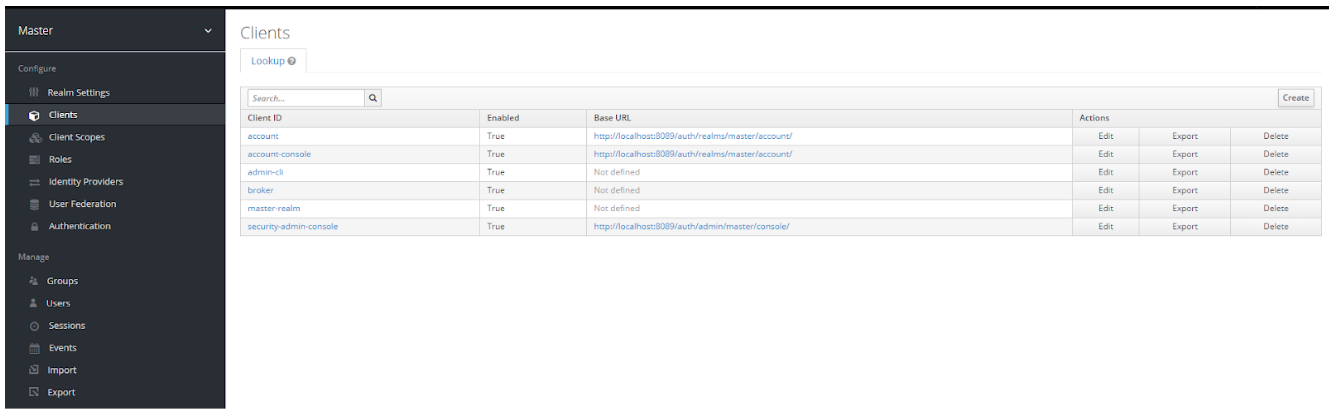

Após realizar a integração, será exibido na tela o Identifier e a Reply URL. Eles serão utilizados para criamos um novo Cliente dentro do Keycloak.

Para isso, inicialmente precisamos clicar no botão create:

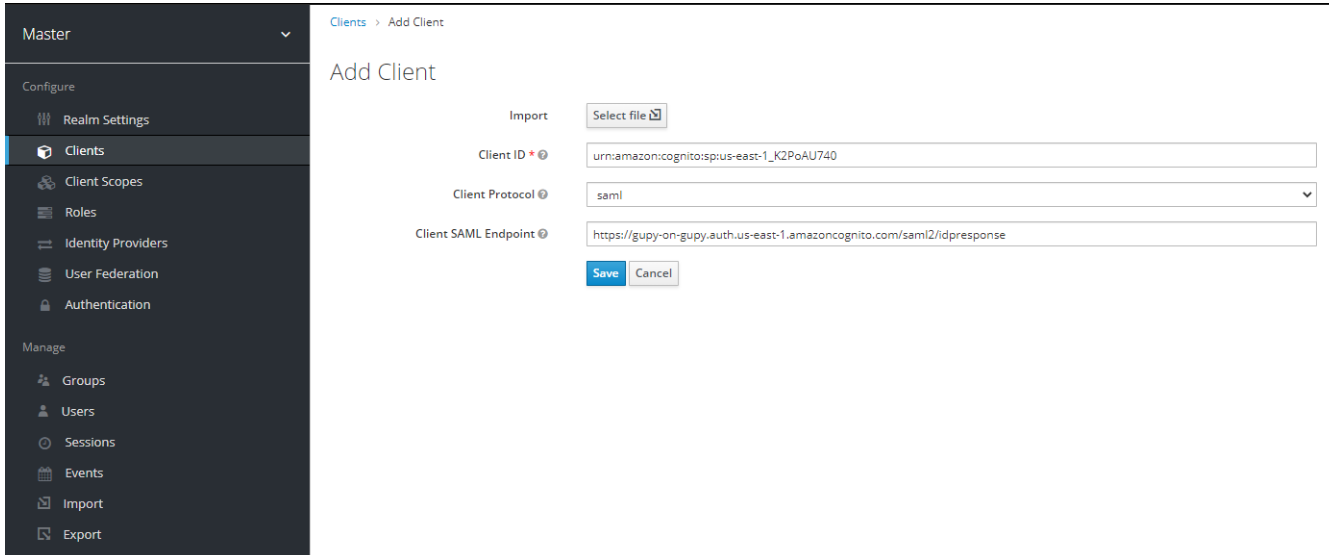

Na sequência, inserir os dados obtidos previamente na plataforma da Gupy:

Client ID : Identifier

Client Protocol : saml

Client SAML Endpoint : Relying party SAML 2.0 SSO service URL

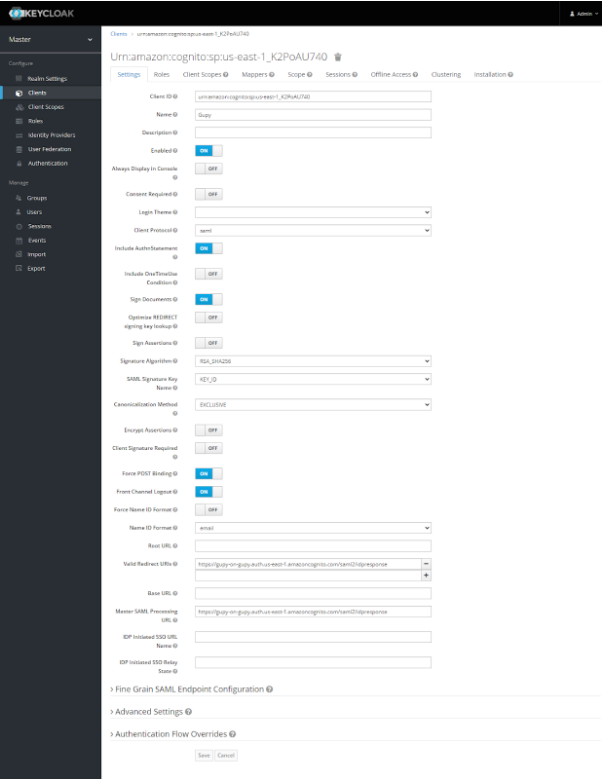

Com o Client criado, devemos adicionar algumas configurações extras:

Name: Gupy

Client Signature Required: off

Name ID Format: email

Valid Redirect URIs: Relying party SAML 2.0 SSO service URL

Master SAML Processing URL: Relying party SAML 2.0 SSO service URL

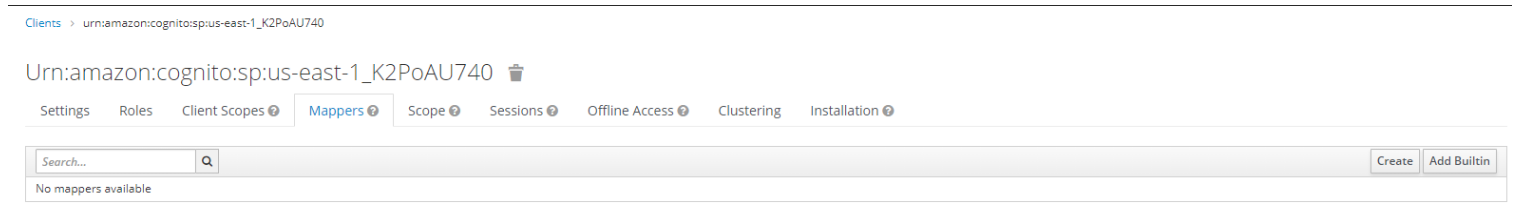

Após essas configurações, devemos fazer o mapeamento dos campos que serão enviados para a plataforma da Gupy.

Vamos até a aba Mappers e clicamos no botão Add Builtin:

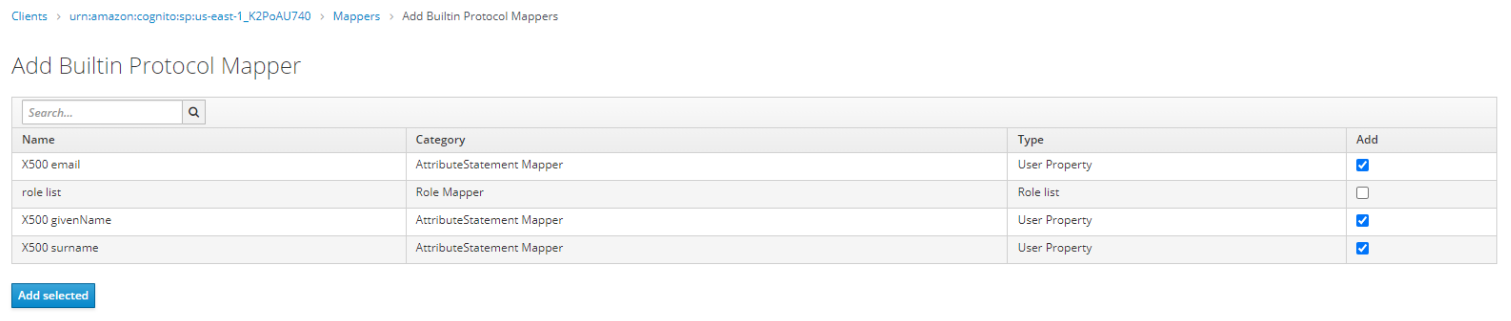

Selecionamos os campos obrigatórios para a integração:

X500 email

X500 givenName

X500 surname

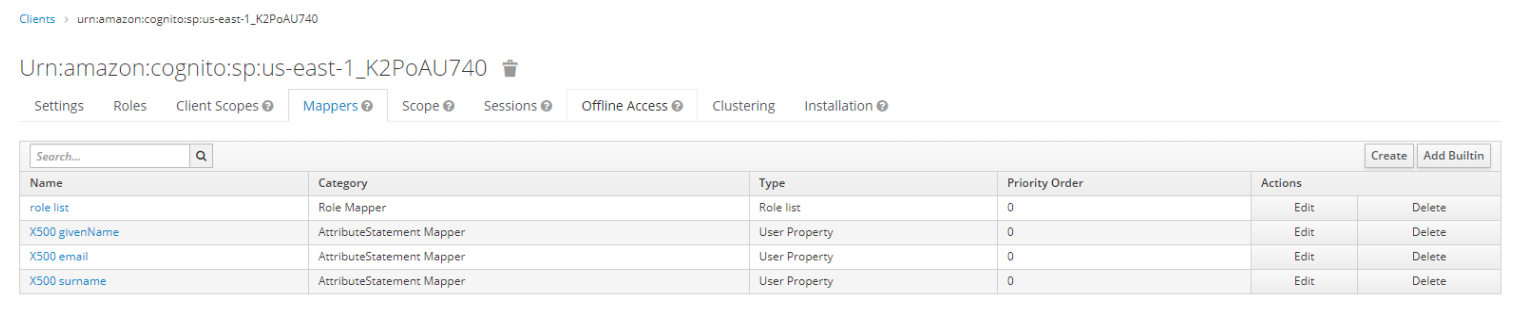

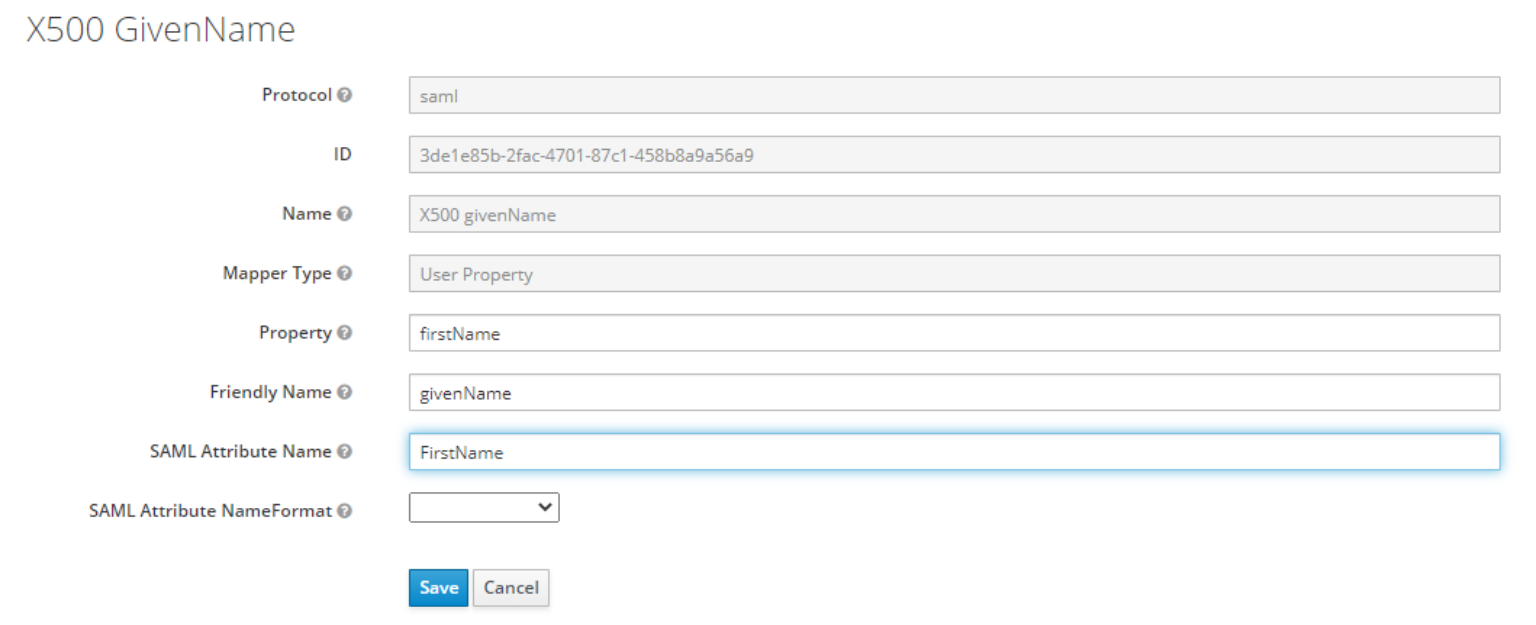

Ainda precisamos corrigir o nome do atributo de acordo com a plataforma da Gupy:

Em cada um desse atributos nós trocamos o SAML Attribute Name

givenName: FirstName

surname: LastName

email: http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier

Após os atributos mapeados, um usuário já irá conseguir acessar a plataforma da Gupy. Para validar, você pode criar um usuário de teste no seu domínio, adicioná-lo ao grupo de usuários permitidos a usar SAML e, na tela de acesso da plataforma Gupy, clicar no botão Acessar com conta Sua empresa, que deve te redirecionar para a página de login da empresa, e após a autenticação, o trará de volta à plataforma Gupy já logado, com o perfil de usuário correto informado pelo seu domínio (caso tenha configurado a claim profile corretamente) ou com o perfil de acesso padrão (informado na configuração de SAML na plataforma).

Updated 8 months ago